編輯:關於Android編程

前言:

項目中除了登陸,支付等接口采用rsa非對稱加密,之外的采用aes對稱加密,今天我們來認識一下aes加密。

其他幾種加密方式:

•Android數據加密之Rsa加密

•Android數據加密之Aes加密

•Android數據加密之Des加密

•Android數據加密之MD5加密

•Android數據加密之Base64編碼算法

•Android數據加密之SHA安全散列算法

什麼是aes加密?

高級加密標准(英語:Advanced Encryption Standard,縮寫:AES),在密碼學中又稱Rijndael加密法,是美國聯邦政府采用的一種區塊加密標准。這個標准用來替代原先的DES,已經被多方分析且廣為全世界所使用。

接下來我們來實際看下具體怎麼實現:

對於AesUtils類常量簡介:

private final static String HEX = "0123456789ABCDEF"; private static final String CBC_PKCS5_PADDING = "AES/CBC/PKCS5Padding";//AES是加密方式 CBC是工作模式 PKCS5Padding是填充模式 private static final String AES = "AES";//AES 加密 private static final String SHA1PRNG="SHA1PRNG";//// SHA1PRNG 強隨機種子算法, 要區別4.2以上版本的調用方法

如何生成一個隨機Key?

/*

* 生成隨機數,可以當做動態的密鑰 加密和解密的密鑰必須一致,不然將不能解密

*/

public static String generateKey() {

try {

SecureRandom localSecureRandom = SecureRandom.getInstance(SHA1PRNG);

byte[] bytes_key = new byte[20];

localSecureRandom.nextBytes(bytes_key);

String str_key = toHex(bytes_key);

return str_key;

} catch (Exception e) {

e.printStackTrace();

}

return null;

}

Aes密鑰處理

// 對密鑰進行處理

private static byte[] getRawKey(byte[] seed) throws Exception {

KeyGenerator kgen = KeyGenerator.getInstance(AES);

//for android

SecureRandom sr = null;

// 在4.2以上版本中,SecureRandom獲取方式發生了改變

if (android.os.Build.VERSION.SDK_INT >= 17) {

sr = SecureRandom.getInstance(SHA1PRNG, "Crypto");

} else {

sr = SecureRandom.getInstance(SHA1PRNG);

}

// for Java

// secureRandom = SecureRandom.getInstance(SHA1PRNG);

sr.setSeed(seed);

kgen.init(128, sr); //256 bits or 128 bits,192bits

//AES中128位密鑰版本有10個加密循環,192比特密鑰版本有12個加密循環,256比特密鑰版本則有14個加密循環。

SecretKey skey = kgen.generateKey();

byte[] raw = skey.getEncoded();

return raw;

}

Aes加密過程

/*

* 加密

*/

public static String encrypt(String key, String cleartext) {

if (TextUtils.isEmpty(cleartext)) {

return cleartext;

}

try {

byte[] result = encrypt(key, cleartext.getBytes());

return Base64Encoder.encode(result);

} catch (Exception e) {

e.printStackTrace();

}

return null;

}

/*

* 加密

*/

private static byte[] encrypt(String key, byte[] clear) throws Exception {

byte[] raw = getRawKey(key.getBytes());

SecretKeySpec skeySpec = new SecretKeySpec(raw, AES);

Cipher cipher = Cipher.getInstance(CBC_PKCS5_PADDING);

cipher.init(Cipher.ENCRYPT_MODE, skeySpec, new IvParameterSpec(new byte[cipher.getBlockSize()]));

byte[] encrypted = cipher.doFinal(clear);

return encrypted;

}

Aes解密過程

/*

* 解密

*/

public static String decrypt(String key, String encrypted) {

if (TextUtils.isEmpty(encrypted)) {

return encrypted;

}

try {

byte[] enc = Base64Decoder.decodeToBytes(encrypted);

byte[] result = decrypt(key, enc);

return new String(result);

} catch (Exception e) {

e.printStackTrace();

}

return null;

}

/*

* 解密

*/

private static byte[] decrypt(String key, byte[] encrypted) throws Exception {

byte[] raw = getRawKey(key.getBytes());

SecretKeySpec skeySpec = new SecretKeySpec(raw, AES);

Cipher cipher = Cipher.getInstance(CBC_PKCS5_PADDING);

cipher.init(Cipher.DECRYPT_MODE, skeySpec, new IvParameterSpec(new byte[cipher.getBlockSize()]));

byte[] decrypted = cipher.doFinal(encrypted);

return decrypted;

}

二進制轉字符

//二進制轉字符

public static String toHex(byte[] buf) {

if (buf == null)

return "";

StringBuffer result = new StringBuffer(2 * buf.length);

for (int i = 0; i < buf.length; i++) {

appendHex(result, buf[i]);

}

return result.toString();

}

private static void appendHex(StringBuffer sb, byte b) {

sb.append(HEX.charAt((b >> 4) & 0x0f)).append(HEX.charAt(b & 0x0f));

}

測試程序:

List<Person> personList = new ArrayList<>();

int testMaxCount = 1000;//測試的最大數據條數

//添加測試數據

for (int i = 0; i < testMaxCount; i++) {

Person person = new Person();

person.setAge(i);

person.setName(String.valueOf(i));

personList.add(person);

}

//FastJson生成json數據

String jsonData = JsonUtils.objectToJsonForFastJson(personList);

Log.e("MainActivity", "AES加密前json數據 ---->" + jsonData);

Log.e("MainActivity", "AES加密前json數據長度 ---->" + jsonData.length());

//生成一個動態key

String secretKey = AesUtils.generateKey();

Log.e("MainActivity", "AES動態secretKey ---->" + secretKey);

//AES加密

long start = System.currentTimeMillis();

String encryStr = AesUtils.encrypt(secretKey, jsonData);

long end = System.currentTimeMillis();

Log.e("MainActivity", "AES加密耗時 cost time---->" + (end - start));

Log.e("MainActivity", "AES加密後json數據 ---->" + encryStr);

Log.e("MainActivity", "AES加密後json數據長度 ---->" + encryStr.length());

//AES解密

start = System.currentTimeMillis();

String decryStr = AesUtils.decrypt(secretKey, encryStr);

end = System.currentTimeMillis();

Log.e("MainActivity", "AES解密耗時 cost time---->" + (end - start));

Log.e("MainActivity", "AES解密後json數據 ---->" + decryStr);

運行耗時:

由此可見對稱Aes效率還是比較高的。

以上就是本文的全部內容,希望對大家的學習有所幫助,也希望大家多多支持本站。

初探Google推薦Android圖片加載框架Glide

初探Google推薦Android圖片加載框架Glide

簡介現在在Android上加載圖片的框架都已經爛大街了,所以我們這裡也不說誰好誰壞,當然也不做比較了,因為得出的結果都是片面的,沒有誰好誰壞只有適不適合需求罷了起因是在泰

android性能優化之布局優化

android性能優化之布局優化

1、抽象布局標簽(1) 標簽include標簽常用於將布局中的公共部分提取出來供其他layout共用,以實現布局模塊化,這在布局編寫方便提供了大大的便利。下面以在一個布局

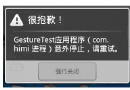

Android SurfaceView運行機制剖析--處理切換到後台再重新進入程序時的異常

Android SurfaceView運行機制剖析--處理切換到後台再重新進入程序時的異常

有不少朋友都遇到過這種問題,程序執行時切換到後台,然後再重新進入會報異常,

Android 編程下的代碼混淆

Android 編程下的代碼混淆

什麼是代碼混淆 Java 是一種跨平台的、解釋型語言,Java 源代碼編譯成中間”字節碼”存儲於 class 文件中。由於跨平台的需要,Java