編輯:關於Android編程

安卓系統比起ios系統最大的缺點,相信大家都知道,就是系統安全問題。這篇博客就秀一波“黑科技”。

讀取用戶短信

Android應用能讀取用戶手機上的短信,相信已經不是什麼新鮮事,比如我們收到的短信驗證碼,一些app馬上就能自動獲取並填上驗證碼,省去我們手動填寫驗證碼。原理就是通過Android的ContentProvider組件間接訪問系統的短信數據庫,獲取所有短信內容。下面來演示一下。

布局很簡單,如下:

代碼如下:

public class MainActivity extends Activity {

List<Message> smsList;

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

smsList = new ArrayList<Message>();

}

public void click(View v){

//訪問內容提供者獲取短信

ContentResolver cr = getContentResolver();

// 短信內容提供者的主機名

Cursor cursor = cr.query(Uri.parse("content://sms"), new String[]{"address", "date", "body", "type"},

null, null, null);

while(cursor.moveToNext()){

String address = cursor.getString(0);

long date = cursor.getLong(1);

String body = cursor.getString(2);

String type = cursor.getString(3);

Message sms = new Message(body, type, address, date);

smsList.add(sms);

Log.e("TAG", sms.toString());

}

}

public void click2(View v){

XmlSerializer xs = Xml.newSerializer();

File file = new File("sdcard/sms.xml");

FileOutputStream fos;

try {

fos = new FileOutputStream(file);

xs.setOutput(fos, "utf-8");

xs.startDocument("utf-8", true);

xs.startTag(null, "message");

for (Message sms : smsList) {

xs.startTag(null, "sms");

xs.startTag(null, "body");

xs.text(sms.getBody());

xs.endTag(null, "body");

xs.startTag(null, "date");

xs.text(sms.getDate() + "");

xs.endTag(null, "date");

xs.startTag(null, "type");

xs.text(sms.getType());

xs.endTag(null, "type");

xs.startTag(null, "address");

xs.text(sms.getAddress());

xs.endTag(null, "address");

xs.endTag(null, "sms");

}

xs.endTag(null, "message");

xs.endDocument();

} catch (Exception e) {

// TODO Auto-generated catch block

e.printStackTrace();

}

}

}

要讀取手機短信和插入短信,還必須加上一下權限:

<uses-permission android:name="android.permission.READ_SMS"/> <uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE"/>

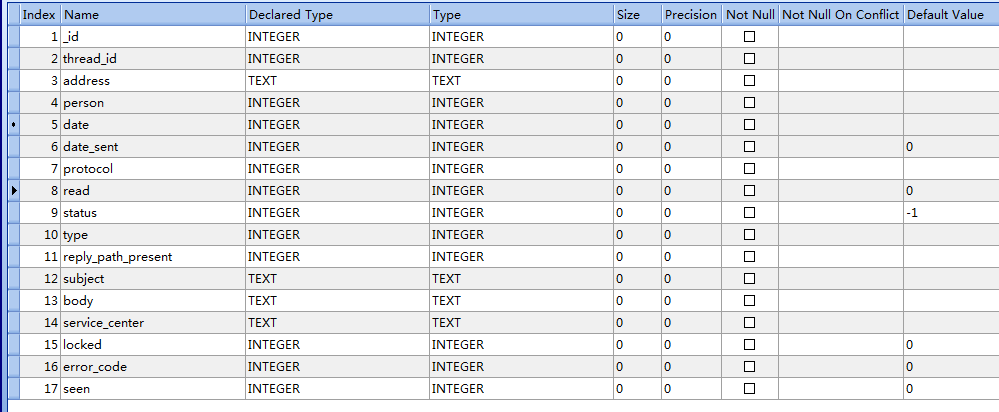

下面來分析一下代碼:第一個按鈕通過ContentProvider間接獲取了一些短信的信息,保存在一個List數組下。我們先導出Android系統的sms表看一下:

總共有17個字段這麼多,顯然不是我們都關心的,這裡只要了address,date, body, type四個字段,分別表示對方號碼,短信時間,短信內容,發送還是接收。第二個按鈕把短信相關信息存儲在一個序列化的XML文件中,方便查看。

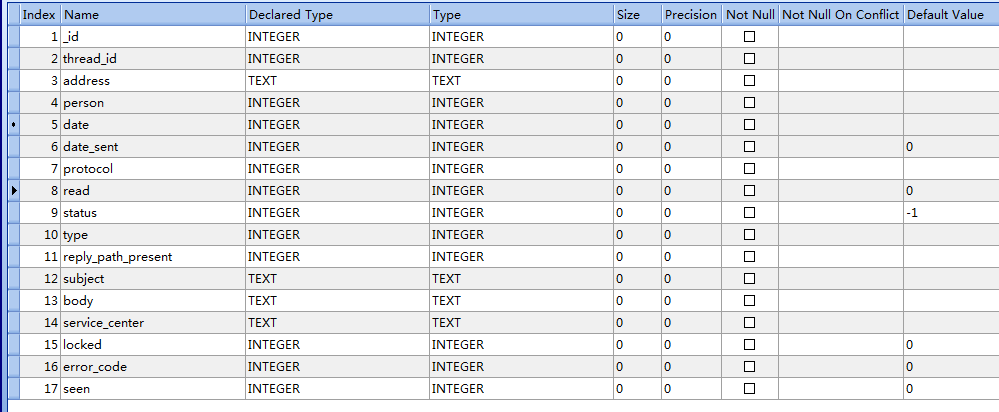

放上XML截圖:

可以看出此時手機上共有5條短信,大功告成。

修改系統短信數據庫

真正的黑科技來了,相信大家知道有些不法分子能冒充各種號碼發布虛假信息,如10086啥的,下面示范一下用95533(建行)發送一條愚人節賀卡。

代碼如下:

public class MainActivity extends Activity {

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

}

public void click(View v){

Thread t = new Thread(){

@Override

public void run() {

ContentResolver cr = getContentResolver();

ContentValues values = new ContentValues();

values.put("address", 95533);

values.put("type", 1);

values.put("date", System.currentTimeMillis());

values.put("body", "您尾號為9999的信用卡收到1,000,000RMB轉賬,請注意查收");

cr.insert(Uri.parse("content://sms"), values);

}

};

t.start();

}

}

思路跟前一步差不多,不過這裡是插入一條短信。實現效果:

順帶一提,從Android 5.0開始,默認短信應用外的軟件不能以寫入短信數據庫的形式(write sms)發短信,也就是說修改系統短信數據庫行不通了,不過讀取用戶短信這個bug至今還沒修復。所以不想被騙的童鞋還是感覺升級5.0以上的版本吧^_^

簡單實現Android計算器功能

簡單實現Android計算器功能

自己寫的安卓的計算器:注:這個是在mac中開發的,如果要在windows的eclipse中運行可能會出現路徑問題,解決辦法從windows中已有的安卓工程根目錄下復制一下

Android 菜單簡析01(OptionsMenu)

Android 菜單簡析01(OptionsMenu)

Android 的菜單機制,在 Android 3.0 之前和之後有很大的去別,Android 3.0 推出 ActionBar ,導航的 UI 交互有很大的變化,但菜單

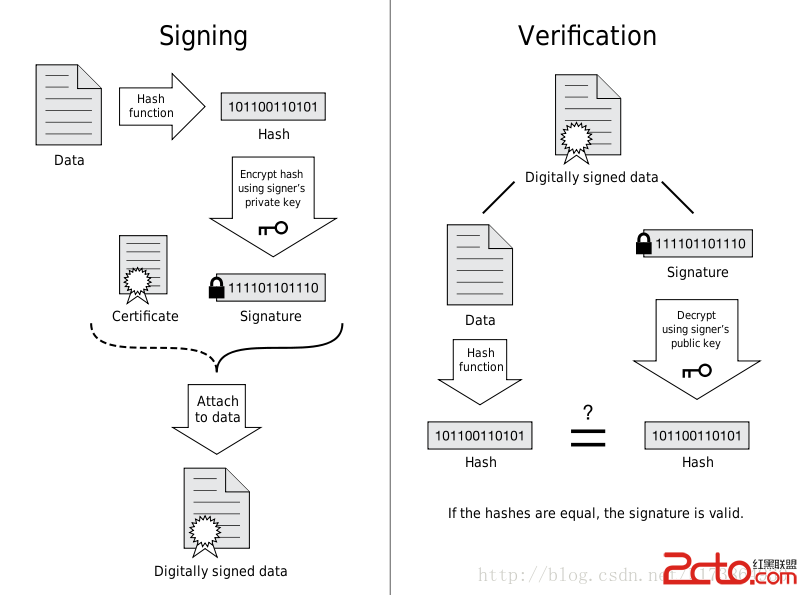

Android FakeID(Google Bug 13678484) 漏洞詳解

Android FakeID(Google Bug 13678484) 漏洞詳解

開始 繼上一次Masterkey漏洞之後,Bluebox在2014年7月30日又公布了一個關於APK簽名的漏洞——FakeID,並打算在今年的Bl

Android中添加思源字體/NotoSansCJK/SourceHanSans

Android中添加思源字體/NotoSansCJK/SourceHanSans

系統版本:Android 4.2.2_r1 本文主要是在Android中添加思源字體的過程記錄。思源字體是Google和Adobe在2014.07.18發布的中文字體。